오랜만에 블로그 글을 써 보려고 합니다. 방학 숙제로 일기 쓰기를 개학 1일 전에 몰아 쓰는 느낌인 겁니다.

포트홀을 또 밟았습니다. 포트홀 밟아서 타이어 교체한 지 얼마 되지 않았는데 또 터졌습니다.

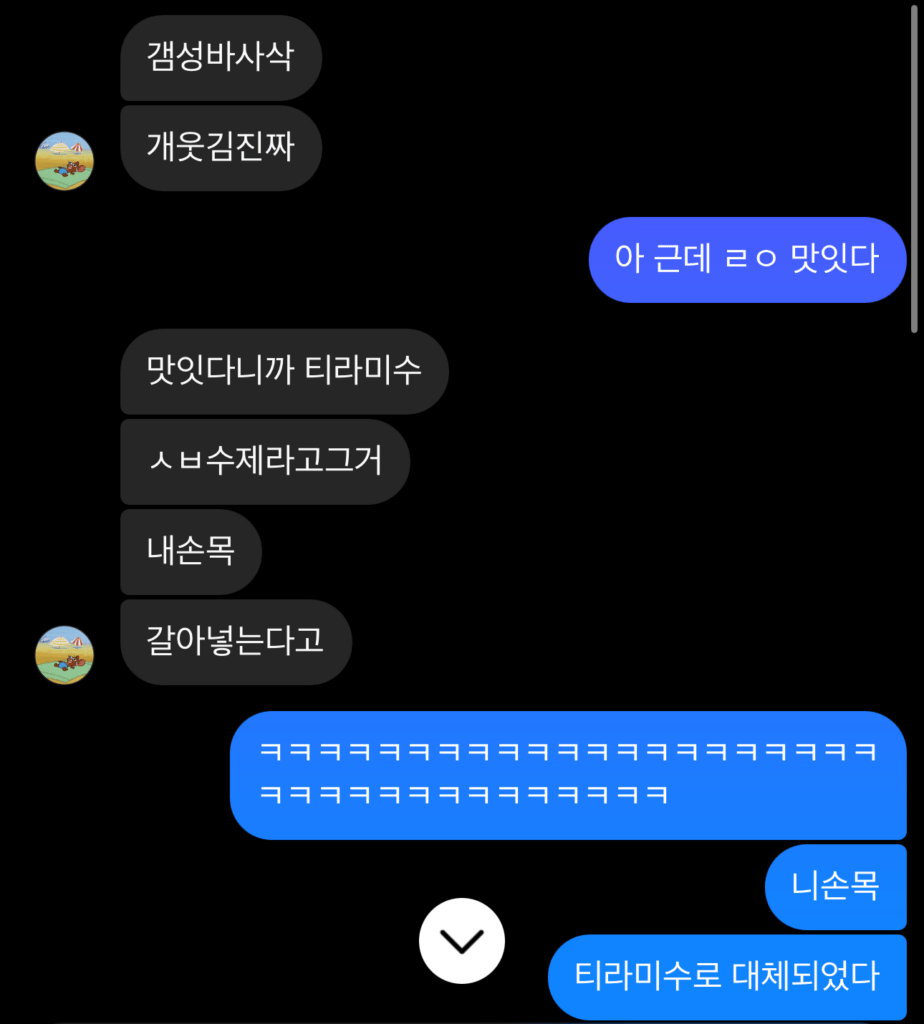

친구가 아르바이트를 하고 있는 카페에 갔습니다.

손목을 갈아 넣은 티라미수는 맛있었습니다.

최근에 오프라인에서 마작을 쳐 보고 있습니다. 25,000점에서 시작한 게임이었지만 어느새 800점밖에 남지 않았습니다.

훈이가되

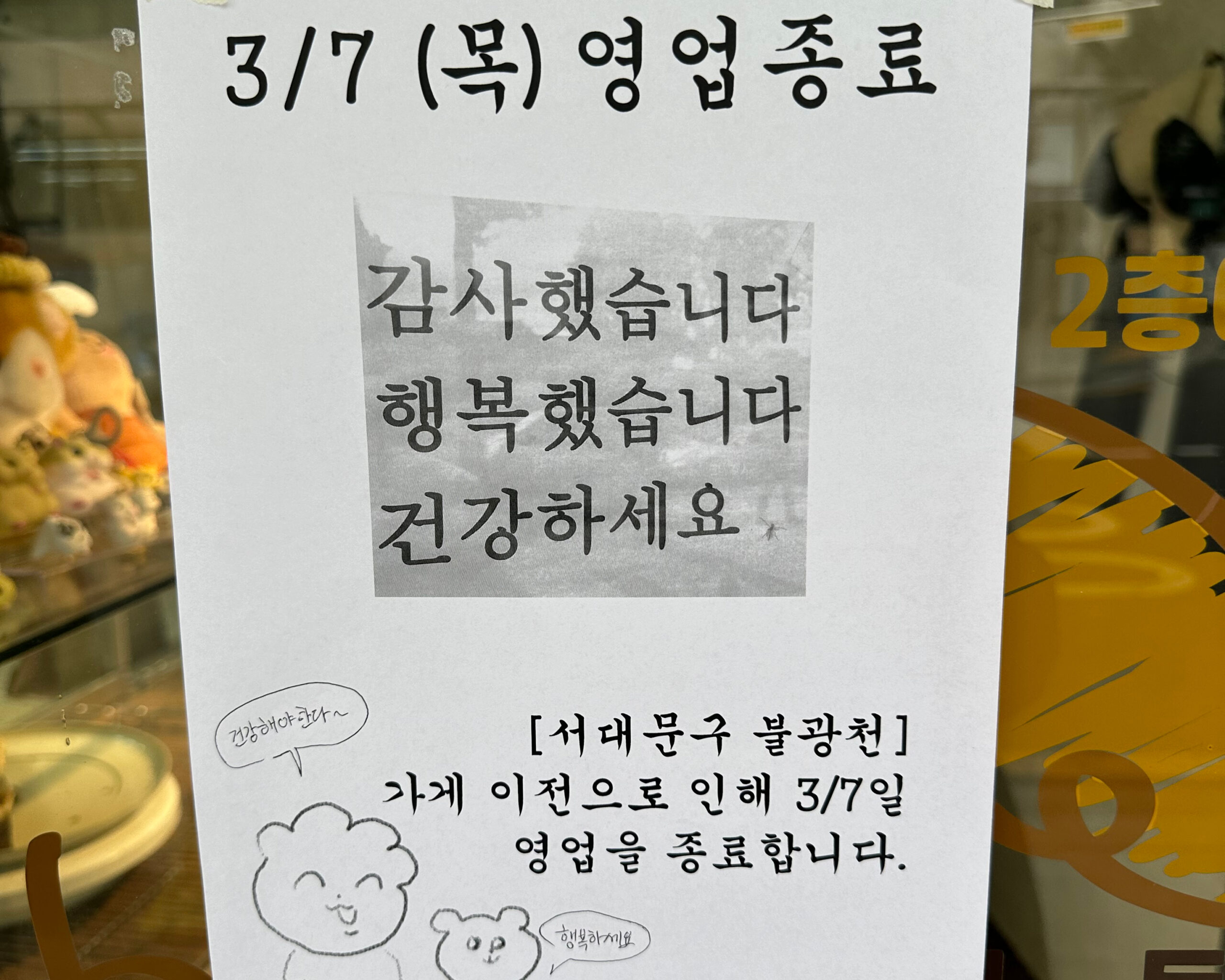

해피치에 또 갔습니다. 영업 종료라는 말에 즉시 출동했는데, 알바분의 강아지가 너무 귀여웠습니다. 지금은 동대문에서 서대문구 불광동으로 이전한 상태입니다.

초밥의 탑을 쌓았습니다. 돼지인고

수원에 데이트를 하러 갔는데, 거리를 걷다 보니 고양이가 나왔습니다. 너무 귀엽지 않나요?

스파패 극장판을 보고 왔습니다. 역시 아냐는 귀엽고 로이드는 세금 10배 내라.

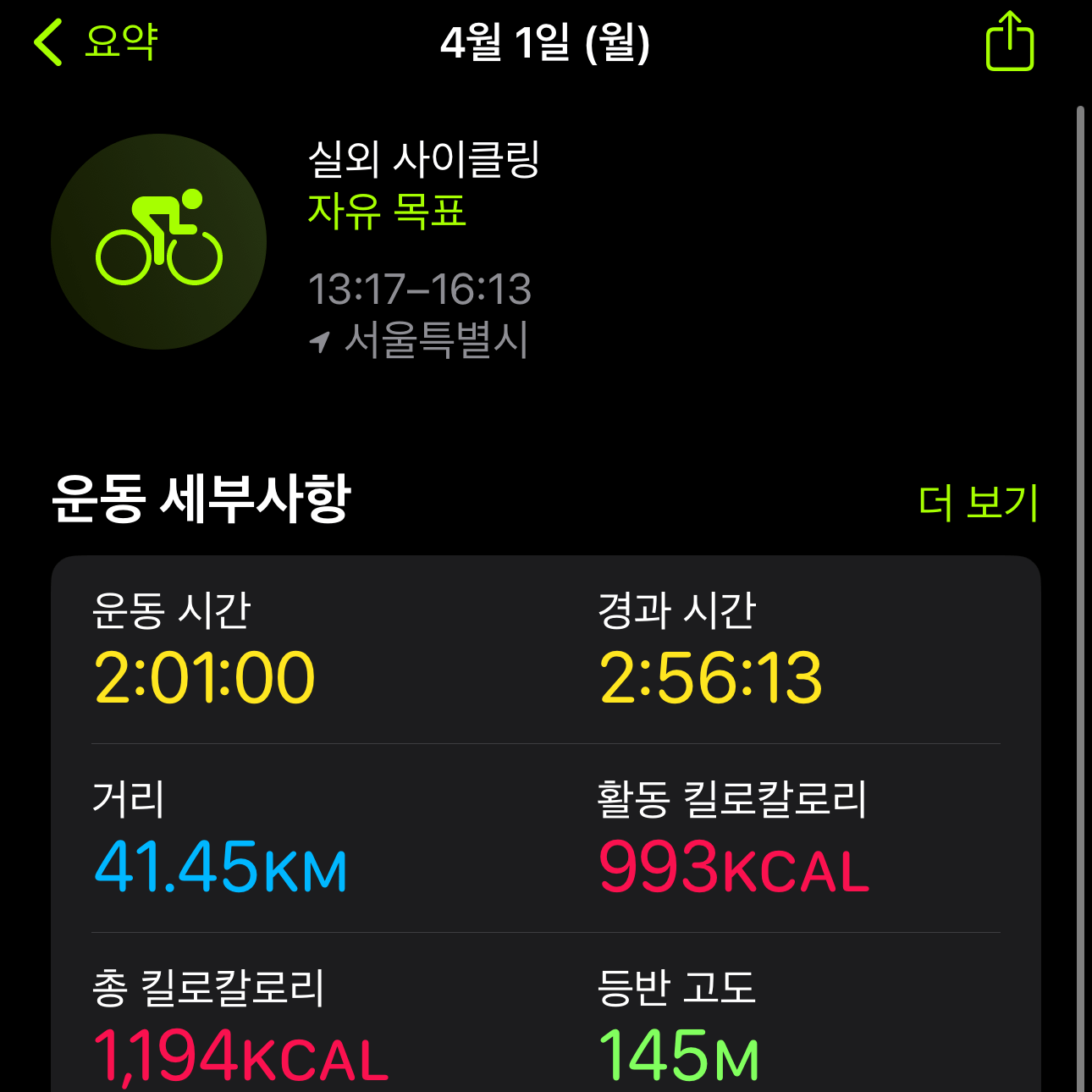

날씨가 좋아져서 오랜만에 자전거를 탔습니다. 중랑천과 한강을 끼고 40km정도 달렸습니다. 사람살려

벚꽃이 만개한 날, 사진을 찍으러 갔습니다. 꽤나 잘 나온 사진이 있었네요.

볼따구겜으로 유명한 릭트컬 트릭컬 콜라보 카페에 다녀왔습니다. 원래는 홍대에서 데이트를 하고 있었는데, 마침 바로 앞에 콜라보 카페가 있었습니다. 진짜예요.

사전투표로 투표권을 행사했습니다. 데이트하러 가는 김에 투표도 했습니다.

또 자전거를 탔습니다. 이번에는 공항철도를 타고 아라자전거길의 시작점에서부터 출발해 한강 구간 인증 스탬프를 찍고 집으로 돌아오는 장장 67km의 여정이었습니다. 진짜 힘들어 죽는 줄 알았습니다.

3인 마작이었습니다만, 더블리치 일발 쯔모를 달성했습니다.

그리고 이 글을 작성하고 있는 지금은 이전한 해피치에 와서 무언가를 또 먹고 있습니다. 요거트 존맛